+7 (812) 929-8283

Безопасность беспроводных сетей

С ростом масштабов использования беспроводных локальных сетей (WLAN) вопросы сетевой безопасности приобретают для предприятий все большее значение. Сетевым администраторам необходимо обеспечить конечным пользователям свободу и мобильность, при этом не давая взломщикам доступа ни к самой сети WLAN, ни к информации, передаваемой по беспроводной сети.

Решение для обеспечения безопасности беспроводных продуктов Cisco, продуктов серии Cisco Aironet и совместимых с Cisco клиентских устройств представляет собой отвечающее стандартам корпоративное решение WLAN для обеспечения безопасности, дающее сетевым администраторам уверенность в том, что данные останутся конфиденциальными и защищенными, а сеть будет безопасной. Решение Cisco для обеспечения безопасности беспроводных сетей интегрируется в Cisco Self-Defending Network, Network Admission Control и полностью поддерживается сетью Cisco Unified Wireless Network.

Это решение беспроводной безопасности класса предприятия от Cisco поддерживает надежные сервисы безопасности беспроводных локальных сетей, строго идентичные мерам безопасности, доступным для проводных локальных сетей. Решение полностью удовлетворяет требования к совместимой, надежной и защищенной мобильной сети за счет предоставления ведущих решений в области безопасности сетей WLAN. Решение смягчает риск современных пассивных и активных атак на беспроводную локальную сеть, взаимодействует с рядом клиентских устройств и предоставляет надежные, масштабируемые и централизованные меры обеспечения и управления безопасностью корпоративного уровня. Оно позволяет сетевым администраторам развертывать корпоративные беспроводные локальные сети с масштабируемым и простым администрированием безопасности, не усложняя при этом работу ИТ-сотрудников.

Решение беспроводной безопасности Cisco предоставляет разнообразные современные усовершенствования Cisco и поддерживает Wi-Fi Protected Access (WPA), Wi-Fi Protected Access 2 (WPA2) и сертифицированные на соответствие требованиям Wi-Fi клиентские устройства, что обеспечивает управление доступом с помощью двусторонней аутентификации каждого пользователя и каждой сессии, а также конфиденциальность данных благодаря мощным алгоритмам динамического шифрования. Это надежное решение включает систему предотвращение вторжений уровня предприятия – Intrusion Prevention System (IPS).

ОБЕСПЕЧЬТЕ СВОИМ СЕТЕВЫМ ПОЛЬЗОВАТЕЛЯМ СВОБОДУ И МОБИЛЬНОСТЬ БЕЗ УЩЕРБА ДЛЯ БЕЗОПАСНОСТИ СЕТИ

ПРОДУКТЫ CISCO ДЛЯ БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЕЙ – БЕСПРОВОДНАЯ СВОБОДА С БЕЗОПАСНОСТЬЮ КОРПОРАТИВНОГО УРОВНЯ

Что может быть важнее для Вашего бизнеса, чем данные, передаваемые по Вашей сети? Наверное, только способность обеспечить безопасность этих данных. Именно опасения безопасности заставили многих сетевых администраторов отказаться от установки беспроводных локальных сетей (WLAN) несмотря на огромное число их преимуществ.

Теперь горизонт беспроводной безопасности приобрел четкие очертания, дав ИТ-администраторам уверенность, необходимую для развертывания сетей WLAN. На сегодняшний день в рамках концепции Cisco Unified Wireless Network компания Cisco предлагает систему безопасности для корпоративных сетей WLAN, предоставляющую следующие возможности для беспроводных продуктов Cisco, продуктов Cisco Aironet® и совместимых с Cisco клиентских устройств WLAN.

- Поддержка стандарта IEEE 802.11i.

- Поддержка сертификатов безопасности Wi-Fi Alliance – Wi-Fi Protected Access (WPA) и Wi-Fi Protected Access 2 (WPA2).

- Мощная двусторонняя аутентификация и управление динамическими ключами шифрования благодаря поддержке IEEE 802.1X.

- Шифрование данных с помощью алгоритмов Advanced Encryption Standard (AES) или Temporal Key Integrity Protocol (TKIP).

- Самая широкая на рынке поддержка типов аутентификации 802.1X, клиентских устройств и клиентских операционных систем.

- Подавление активных и пассивных сетевых атак.

- Интеграция с решениями Cisco Self-Defending Network и Network Admission Control (NAC).

- Возможности системы предотвращения сетевых вторжений (Intrusion Prevention System, IPS) и слежения за перемещением абонента – прозрачное представление сети в реальном времени.

- Конвергенция безопасности внутренней и внешней сетей Wi-Fi благодаря решению для полносвязанной беспроводной сети Cisco.

Компания Cisco, лидер и движущая сила развития беспроводных сетей, уже позволила сетевым администраторам дать пользователям ту степень свободы, которую они заслуживают – без ущерба для сетевой безопасности, которая им необходима.

ЗАЩИТА ОТ ВТОРЖЕНИЙ

Сетевым администраторам необходимо обеспечить конечным пользователям свободу и мобильность, при этом не давая взломщикам доступа ни к самой сети WLAN, ни к информации, передаваемой по беспроводной сети. С помощью WLAN данные передаются по воздуху с помощью радиоволн между клиентскими устройствами (или рабочими станциями) и точками доступа – оконечными устройствами WLAN в сети Ethernet, связывающими станции с самой сетью. Таким образом, любое клиентское устройство WLAN в зоне обслуживания точки доступа обменивается данными с точкой доступа.

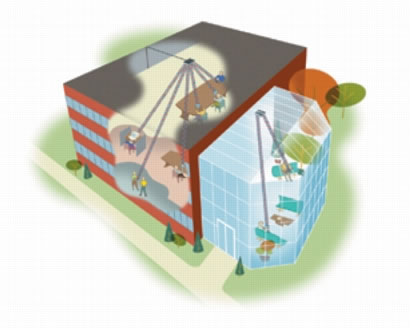

Поскольку радиоволны проникают сквозь крыши, полы и стены, передаваемые данные могут быть получены не теми, кому они предназначались – на других этажах и даже снаружи здания, обслуживаемого точкой доступа. С появлением WLAN границы у сетей исчезли. Без введения строгой политики безопасности развертывание сети WLAN можно сравнить с повсеместной установкой Ethernet-портов, даже на стоянке автотранспорта.

Помимо этого, рядом исследовательских обзоров и статей подчеркивались уязвимости ключей Wired Equivalent Privacy (WEP), используемых для шифрования и дешифрования передаваемых данных. Взломщики могут обладать доступом к таким средствам взлома WEP-ключей, как AirSnort, позволяющим атакующему пассивно отслеживать и анализировать пакеты данных, а затем при помощи этих данных взломать WEP-ключ, шифрующий передаваемые пакеты.

Сетевым администраторам требуется максимальная уверенность в существовании решений для защиты их сетей WLAN от подобных уязвимостей и в способности сетей WLAN обеспечить уровень безопасности, управляемости и масштабируемости, идентичный предлагаемому проводными локальными сетями.

НЕОБХОДИМОСТЬ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ WLAN

Как и в случае с проводными сетями, никто не может гарантировать абсолютно безопасного сетевого решения, навсегда и полностью предотвращающего вторжения. Обеспечение безопасности – динамический, постоянно идущий процесс, ни в коем случае не статический. Сетевые администраторы и производители решений WLAN должны на шаг опережать взломщиков.

Сетевые администраторы должны также пользоваться имеющимися средствами безопасности WLAN. В 2001 году в статье The Wall Street Journal рассказывалось, как двое хакеров проехали по Силиконовой долине с ноутбуком и усилительной антенной для "вынюхивания" случайных сигналов сетей WLAN. Хакеры смогли уловить сигналы множества компаний, которые попросту не позаботились о включении соответствующих функций защиты WLAN.

Эксперты в вопросах безопасности рекомендуют предприятиям развертывать несколько уровней защиты всей сети для смягчения угрозы вторжения. В качестве дополнительных компонентов системы безопасности могут использоваться межсетевые экраны, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS) и виртуальные локальные сети (VLAN). Сетевые администраторы также могут снизить риск за счет продуманного проектирования и развертывания беспроводных сетей – с внедрением проверенных мер безопасности и с применением продуктов и программного обеспечения, разработанного специалистами в области сетевой безопасности. Продукты от лидера в области сетевой безопасности, компании Cisco, являются превосходными кандидатами для развертывания сети WLAN. С помощью удостоенных множества наград решений Cisco Unified Wireless Network сетевые администраторы могут снизить возможность вторжения и повысить уровень безопасности сетей WLAN.

РЕШЕНИЯ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЕЙ

Главным постулатом безопасности любой сети, не только беспроводной, является управление доступом и конфиденциальностью. Одним из надежных способов управления доступом к WLAN является аутентификация, позволяющая предотвратить доступ несанкционированных пользователей к передаче данных через точки доступа. Действенные меры управления доступом к WLAN помогают определить круг разрешенных клиентских станций и связать их только с доверенными точками доступа, исключая несанкционированные или опасные точки доступа.

Конфиденциальность сетей WLAN подразумевает, что передаваемые данные будут правильно расшифрованы только той стороной, для которой они были предназначены. Статус конфиденциальности передаваемых по WLAN данных считается защищенным, если данные зашифрованы ключом, которым может воспользоваться только тот получатель данных, для которого они предназначались. Шифрование подразумевает, что целостность данных не нарушается в течение всего процесса передачи – отправки и получения.

На сегодняшний день компании, использующие сети WLAN, внедряют четыре отдельных решения для безопасности WLAN и управления доступом и конфиденциальностью: открытый доступ, базовая безопасность, повышенная безопасность и безопасность удаленного доступа. Как в случае с любым развертыванием системы безопасности, Cisco рекомендует организациям провести оценку сетевых рисков перед выбором и внедрением любого из решений для безопасности WLAN.

Рисунок 1. Разнообразные автономные или компактные точки доступа Cisco Aironet, пригодные для установки за подвесными потолками, могут быть расположены по всему зданию или кампусу для поддержки полностью защищенного, конфиденциального доступа ко всем сетевым ресурсам. Пользователям, обладающим клиентскими адаптерами WLAN Cisco Aironet, совместимыми с Cisco или сертифицированными на соответствие требованиям Wi-Fi, точки доступа Cisco Aironet предоставляют возможность свободно перемещаться по территории кампуса, входящей в зону покрытия.

Открытый доступ

Все продукты для беспроводных локальных сетей, сертифицированные на соответствие спецификациям Wi-Fi, например продукты серии Cisco Aironet, поставляются для работы в режиме открытого доступа с выключенными функциями безопасности. Открытый доступ или отсутствие безопасности могут устраивать и удовлетворять требования общественных хот-спотов, таких как кофейни, университетские городки, аэропорты или другие общественные места, однако для предприятий этот вариант не подходит. Функции безопасности должны быть включены на беспроводных устройствах в процессе их установки. Как упоминалось ранее, некоторые компании не включают функции безопасности сетей WLAN, таким образом серьезно повышая уровень риска для своих сетей.

Базовая безопасность: идентификаторы SSID, WEP и аутентификация по MAC-адресу

Базовая безопасность заключается в использовании идентификаторов сети SSID (Service Set Identifier), открытой аутентификации или аутентификации с использованием общего ключа, статических WEP-ключей и, как вариант, аутентификации по MAC-адресу. С помощью этой комбинации можно настроить элементарные средства управления доступом и конфиденциальностью, однако каждый отдельный элемент такой защиты может быть взломан. Идентификатор SSID – это общее имя сети для устройств в подсистеме WLAN служит для логического обособления данной подсистемы. SSID предотвращает доступ любого клиентского устройства, не имеющего SSID. Однако, по умолчанию точка доступа передает в эфир среди своих сигналов и свой SSID. Даже если отключить передачу в эфир SSID, взломщик или хакер может обнаружить нужный SSID с помощью так называемого "сниффинга", или "вынюхивания" – незаметного мониторинга сети. Стандарт 802.11, группа спецификаций для сетей WLAN, выработанная IEEE, поддерживает два средства аутентификации клиента: открытую аутентификацию и аутентификация с использованием общих ключей. Открытая аутентификация лишь ненамного отличается от предоставления правильного идентификатора SSID. При аутентификации с использованием общих ключей точка доступа посылает на клиентское устройство тестовый текстовый пакет, который клиент должен зашифровать правильным WEP-ключом и вернуть на точку доступа. Без правильного ключа аутентификация будет прервана и клиент не будет допущен в группу пользователей точки доступа. Аутентификация с использованием общих ключей не считается надежной, поскольку взломщик, получивший в свое распоряжение начальное тестовое текстовое сообщение и это же сообщение, зашифрованное WEP-ключом, может расшифровать сам WEP-ключ. При открытой аутентификации, даже если клиент проходит аутентификацию и получает доступ в группу пользователей точки доступа, использование WEP-защиты не позволяет клиенту передавать данные с этой точки доступа без правильного WEP-ключа. WEP-ключи могут состоять из 40 или 128 бит и обычно статически определяются сетевым администратором на точке доступа и каждом клиенте, передающем данные через эту точку доступа. При использовании статических WEP-ключей сетевой администратор должен потратить много времени на ввод одинаковых ключей в каждое устройство сети WLAN. Если устройство, использующее статические WEP-ключи, потеряно или украдено, обладатель пропавшего устройства может получить доступ к сети WLAN. Администратор не сможет определить, что в сеть проник несанкционированный пользователь, до тех пор, пока не будет доложено о пропаже. После этого администратор должен сменить WEP-ключ на каждом устройстве, использующем тот же статический WEP-ключ, что и пропавшее устройство. В условиях сети крупного предприятия, включающей сотни или даже тысячи пользователей, это может оказаться затруднительно. Что еще хуже, если статический WEP-ключ был расшифрован с помощью такого инструмента, как AirSnort, администратор никак не узнает о том, что ключ был взломан несанкционированным пользователем. Некоторые поставщики решений WLAN поддерживают аутентификацию на базе физического адреса или MAC-адреса, клиентской сетевой карты (NIC). Точка доступа позволит клиенту ассоциироваться с точкой доступа только в случае, если MAC-адрес клиента соответствует одному из адресов в таблице аутентификации, используемой точкой доступа. Однако аутентификация по MAC-адресу не является адекватной мерой безопасности, поскольку MAC-адрес можно подделать, а сетевую карту – потерять или украсть.

Базовая безопасность с использованием общих ключей WPA или WPA2

Другая форма доступной на сегодняшний день базовой безопасности – это WPA или WPA2 с использованием общих ключей (Pre-Shared Key, PSK). Общий ключ проверяет пользователей с помощью пароля или кода идентификации (также называемого "фраза-пароль") как на клиентской станции, так и на точке доступа. Клиент может получить доступ к сети только в том случае, если пароль клиента соответствует паролю точки доступа. Общий ключ также предоставляет данные для генерации ключа шифрования, который используется алгоритмами TKIP или AES для каждого пакета передаваемых данных. Являясь более защищенным, чем статический WEP-ключ, общий ключ аналогичен статическому WEP-ключу в том, что хранится на клиентской станции и может быть взломан, если клиентская станция потеряна или украдена. Рекомендуется использовать сильную общую фразу-пароль, включающую разнообразные буквы, цифры и не алфавитно-цифровые символы.

Резюме по базовой безопасности

Базовая безопасность сетей WLAN, основанная на комбинации SSID, открытой аутентификации, статических WEP-ключей, MAC-аутентификации и общих ключей WPA/WPA2, является достаточной только для очень небольших компаний или тех, которые не доверяют жизненно важные данные своим сетям WLAN. Всем прочим организациям рекомендуется вкладывать средства в надежные решения безопасности сетей WLAN класса предприятия.

Повышенная безопасность

Повышенный уровень безопасности рекомендуется для тех заказчиков, которым требуется безопасность и защищенность класса предприятия. Cisco Unified Wireless Network представляет собой решение безопасности повышенного уровня, полностью поддерживающее WPA и WPA2 со строительными блоками двусторонней аутентификации 802.1X и шифрования алгоритмами TKIP и AES. Cisco Unified Wireless Network включает следующие возможности:

- 802.1X для мощной двусторонней аутентификации и динамических ключей шифрования для каждого пользователя и каждой сессии;

- TKIP для расширения шифрования на базе RC4, например, хэширования ключей (для каждого пакета), проверки целостности сообщения (MIC), изменений вектора инициализации (IV) и ротации широковещательных ключей;

- AES для шифрования данных государственного уровня, максимальной защищенности;

- интеграция с Cisco Self-Defending Network и NAC;

- возможности системы предотвращения сетевых вторжений (Intrusion Prevention System, IPS) и слежения за перемещением абонента – прозрачное представление сети в реальном времени;

Подробная информация о Cisco Unified Wireless Network и беспроводной безопасности класса предприятия содержится далее в этой статье.

Безопасность беспроводных локальных сетей и удаленный доступ

В некоторых случаях предприятиям может потребоваться всеобъемлющая безопасность для защиты бизнес-приложений. Воспользовавшись защищенным удаленным доступом, администраторы могут настроить виртуальную частную сеть (VPN) и позволить мобильным пользователям обмениваться данными с корпоративной сетью из общественных хот-спотов, например, аэропортов, отелей и конференц-залов. При развертывании на предприятии решение повышенной безопасности, такое как Cisco Unified Wireless Network, покрывает все требования к безопасности беспроводных локальных сетей WLAN, в связи с чем использовать виртуальные частные сети в корпоративной сети WLAN становится необязательно. Использование VPN во внутренней сети WLAN может повлиять на производительность сети WLAN, ограничить возможности роуминга и сделать процедуру входа в сеть более сложной для пользователей. Таким образом, дополнительные накладные расходы и ограничения, связанные с наложением VPN-сети на внутреннюю сеть WLAN, не представляются необходимыми. Дополнительную информацию об использовании VPN в рамках сетей WLAN, а также об установке решения для повышенной безопасности WLAN можно найти в аналитическом материале Cisco SAFE: Wireless LAN Security in Depth. Архитектура Cisco SAFE представляет собой модульный подход к организации безопасности сети WLAN, определяющий концепции и процессы безопасности, реализации и управления.

ДУШЕВНОЕ СПОКОЙСТВИЕ С CISCO UNIFIED WIRELESS NETWORK

Сетевым администраторам необходимы сети WLAN, способные обеспечить тот же уровень защищенности, масштабируемости, надежности, удобства эксплуатации и управления, который они привыкли ожидать от действующих проводных локальных сетей. Проверка политики безопасности должна производиться на регулярной основе. Решения сетевой безопасности должны с легкостью развертываться как на нескольких точках доступа, так и на сотнях и даже тысячах. Необходимо проводить меры по обнаружению несанкционированных точек доступа, устанавливаемых сотрудниками или злоумышленниками.

Cisco Unified Wireless Network представляет собой отвечающее стандартам корпоративное решение WLAN для обеспечения безопасности, дающее сетевым администраторам уверенность в том, что данные останутся конфиденциальными и защищенными при использовании беспроводных продуктов Cisco, продуктов серии Cisco Aironet, совместимых расширений Cisco (Compatible Extensions), а также клиентских устройств WLAN, сертифицированных на соответствие требованиям Wi-Fi. Это решение беспроводной безопасности класса предприятия поддерживает надежные сервисы безопасности беспроводных локальных сетей, строго идентичные мерам безопасности, доступным для проводных локальных сетей. Решение полностью удовлетворяет требования к совместимой, надежной и защищенной мобильной сети за счет предоставления ведущих решений в области безопасности сетей WLAN. Решение смягчает риск современных пассивных и активных атак на беспроводную локальную сеть, взаимодействует с рядом клиентских устройств и предоставляет надежные, масштабируемые и централизованные меры по обеспечению и управлению безопасностью. Cisco Unified Wireless Network позволяет сетевым администраторам развертывать широкомасштабные корпоративные беспроводные локальные сети с масштабируемым и простым администрированием безопасности, не усложняя при этом работу ИТ-сотрудников.

Cisco Unified Wireless Network предоставляет разнообразные современные усовершенствования Cisco и поддерживает Wi-Fi Protected Access (WPA) и Wi-Fi Protected Access 2 (WPA2), что обеспечивает управление доступом с помощью двусторонней аутентификации каждого пользователя и каждой сессии, а также конфиденциальность данных благодаря мощным алгоритмам динамического шифрования. Для поддержки широкого ассортимента корпоративных приложений в данное решение интегрированы возможности управления качеством обслуживания (QoS) и мобильности.

Cisco Unified Wireless Network предоставляет:

- Безопасное подключение к сетям WLAN – Мощные динамические ключи шифрования автоматически изменяются в соответствии с настройками для обеспечения конфиденциальности передаваемых данных.

- Шифрование WPA-TKIP расширяется такими функциями, как проверка целостности сообщения (MIC), хэширование ключей (для каждого пакета), изменение вектора инициализации (IV) и ротация широковещательных ключей.

- WPA2-AES, "золотой эталон" шифрования данных.

- Доверительные отношения и идентификацию в сетях WLAN. Надежное управление доступом к WLAN помогает обеспечить подключение уполномоченных клиентов только к доверенным точкам доступа, исключая неавторизованные точки доступа. Это обеспечивается с помощью двусторонней аутентификации каждого пользователя и каждой сессии с применением IEEE 802.1X, разнообразных типов расширяемого протокола аутентификации (Extensible Authentication Protocol, EAP) и сервера аутентификации RADIUS (Remote Authentication Dial-In User Service) или сервера аутентификации, авторизации и учета AAA (Authentication, Authorization and Accounting).

- Самую широкую на рынке поддержку типов аутентификации 802.1X, клиентских устройств и клиентских операционных систем.

- Поддержку записей биллинга протокола RADIUS для всех попыток аутентификации.

- Защиту от атак на сети WLAN. Обнаружение несанкционированного доступа, сетевых атак и несанкционированных точек доступа с помощью надежных средств предотвращения вторжений IPS, WLAN NAC и расширенных сервисов обнаружения местоположения. Cisco предоставляет средства предотвращения сетевых вторжений (IPS) класса предприятия, позволяющие ИТ-менеджерам непрерывно сканировать радиодиапазон, обнаруживать несанкционированные точки доступа и прочие несанкционированные события, при этом одновременно отслеживая тысячи устройств и смягчая возможность сетевых атак. Протокол NAC, Network Admission Control, был специально разработан для того, чтобы помочь обеспечить адекватную защиту всех проводных и беспроводных оконечных устройств (таких как персональные компьютеры, ноутбуки, серверы и КПК), обращающихся к сетевым ресурсам, от угроз безопасности. Использование протокола NAC позволяет организациям анализировать и контролировать все устройства, подключающиеся к сети.

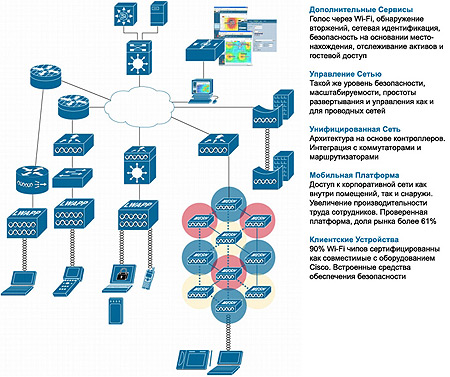

Cisco Unified Wireless Network – это единственное в отрасли решение, сочетающее в себе проводные и беспроводные компоненты, которое позволяет предприятиям без излишних затрат решать вопросы, связанные с обеспечением безопасности WLAN, ее развертывания и управления. Объединяя в себе лучшие качества проводных и беспроводных сетей, это мощное решение позволяет создавать масштабируемые, управляемые и защищенные сети WLAN с низкой совокупной стоимостью владения. В нем реализованы инновационные радиочастотные возможности, которые позволяют обеспечить доступ в реальном времени к ключевым бизнес-приложениям и организовать защищенные подключения к сети корпоративного класса. Cisco Unified Wireless Network представляет собой интегрированное, всеобъемлющее решение, которое охватывает все уровни WLAN, начиная от клиентских устройств и точек доступа и заканчивая сетевой инфраструктурой, инструментами сетевого администрирования, средствами интеграции современных беспроводных сервисов и прекрасно зарекомендовавшим себя механизмом всемирной поддержки, действующей 24 часа в сутки. (рисунок 2)

Рисунок 2. Cisco Unified Wireless Network (нажмите на рисунок, чтобы открыть в полном размере)

Поддержка WPA и WPA2

Cisco Unified Wireless Network включает поддержку сертифицированных Альянсом Wi-Fi механизмов WPA и WPA2. WPA был представлен Wi-Fi Alliance в 2003 году. WPA2 был представлен Wi-Fi Alliance в 2004 году. Все продукты, сертифицированные Wi-Fi на соответствие требованиям WPA2, обязательно могут взаимодействовать с продуктами, сертифицированными Wi-Fi на соответствие требованиям WPA.

WPA и WPA2 предоставляют конечным пользователям и сетевым администраторам высокий уровень уверенности в том, что их данные останутся конфиденциальными, а доступ к их сетям будет предоставляться только санкционированным пользователям. Оба стандарта обладают персональным и корпоративным режимами работы, отвечающими отдельным требованиям этих двух сегментов рынка. Корпоративный режим использует для аутентификации IEEE 802.1X и EAP. Персональный режим каждого использует для аутентификации общие ключи (PSK). Cisco не рекомендует применять персональный режим при развертывании коммерческих или государственных решений по причине использования общих PSK-ключей при аутентификации пользователей. PSK-ключи не считаются достаточно надежной мерой для внедрения на предприятии.

WPA позволяет закрыть все известные уязвимости WEP исходного стандарта безопасности IEEE 802.11 и представляет собой быстрое решение для обеспечения безопасности сетей WLAN как для предприятий, так и для небольших компаний или домашних систем. WPA использует алгоритм шифрования TKIP.

WPA2 – это следующее поколение безопасности Wi-Fi. WPA2 представляет собой предложенный Wi-Fi Alliance вариант ратифицированного стандарта IEEE 802.11i. В его состав входит рекомендованный Национальным институтом стандартов и технологий (NIST) алгоритм шифрования AES, использующий протокол CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). WPA2 обеспечивает соответствие требованиям правительственного стандарта FIPS 140-2 (таблица 1)

Таблица 1. Сравнение типов режимов WPA и WPA2

| WPA | WPA2 | |

|---|---|---|

Корпоративный режим (коммерческие, правительственные, образовательные структуры) |

- Аутентификация: IEEE 802.1X/EAP |

- Аутентификация: IEEE 802.1X/EAP |

Персональный режим (небольшие компании, домашние и персональные системы) |

- Аутентификация: PSK |

- Аутентификация: PSK |

IEEE 802.1X-аутентификация и протокол EAP (Extensible Authentication Protocol)

IEEE приняла 802.1X в качестве стандарта аутентификации для проводных и беспроводных сетей. 802.1X поддерживается как корпоративным режимом WPA, так и корпоративным режимом WPA2. 802.1X предоставляет сетям WLAN средства мощной двусторонней аутентификации между клиентом и сервером аутентификации. В дополнение к этому, 802.1X предоставляет динамические ключи шифрования для каждого пользователя и каждой сессии, избавляя таким образом администраторов от необходимости обслуживания ненадежных статических ключей шифрования.

Средствами 802.1X конфиденциальная информация, используемая для аутентификации, такая как пароли для входа, никогда не передается в открытом виде без шифрования по беспроводным сетям. В то время как типы аутентификации 802.1X обеспечивают мощную аутентификацию для беспроводных локальных сетей, алгоритмы TKIP и AES необходимы для шифрования дополнительно к 802.1X, поскольку стандартное WEP-шифрование стандарта 802.11 обладает рядом уязвимостей перед сетевыми атаками.

Существует несколько типов 802.1X-аутентификации, предоставляющих различные подходы к аутентификации, однако, опирающихся на единую структуру и протокол EAP с целью обеспечения передачи данных между клиентом и точкой доступа. Продукты Cisco Aironet поддерживают больше типов 802.1X EAP-аутентификации, чем любые другие продукты для работы с сетями WLAN. Поддерживаемые типы включают следующие: Cisco LEAP, EAP-Flexible Authentication via Secure Tunneling (EAP-FAST), EAP-Transport Layer Security (EAP-TLS), Protected Extensible Authentication Protocol (PEAP), EAP-Tunneled TLS (EAP-TTLS) и EAP-Subscriber Identity Module (EAP-SIM).

Cisco рекомендует заказчикам провести анализ собственных сетей и систем безопасности для выбора наиболее подходящего типа EAP-аутентификации для развертывания 802.1X. При выборе типа EAP следует обращать внимание на тип механизма обеспечения безопасности, используемый для передачи данных для аутентификации, базу данных аутентификации пользователей, используемые клиентами операционные системы, доступные клиентам способы обращения, тип необходимого входа пользователей в сеть, а также наличие серверов RADIUS или AAA.

У каждого из типов EAP имеются как свои преимущества, так и свои недостатки. Разница между уровнями безопасности зависит от типа управляемости EAP, поддерживаемых операционных систем, поддерживаемых клиентских устройств, преимуществ клиентского программного обеспечения и передачи аутентификационных данных, требований сертификации, простоты использования и поддержки устройств инфраструктурой WLAN. Кроме того, возможно применение нескольких типов EAP в рамках сети – для поддержки специфического типа аутентификации, клиентского устройства или потребностей конечных пользователей.

Для аутентификации по 802.1X может быть использован широкий ассортимент серверов RADIUS, таких как Cisco Secure Access Control Server (ACS) и Cisco CNS Access Registrar®, а также AAA RADIUS-серверы сторонних производителей, например, Interlink Networks (AAA RADIUS).

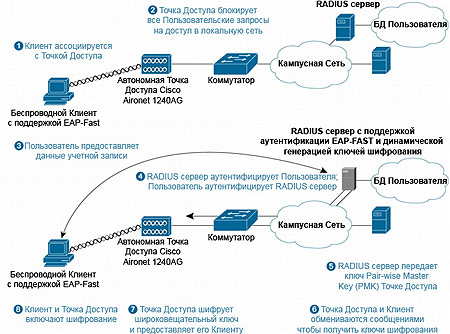

Применение одного из типов 802.1X-аутентификации, позволяющего аутентифицировать клиентскую станцию с помощью вводимых пользователем данных, а не физических атрибутов клиентского устройства, дает возможность понизить риск, связанный с потерей устройства или его сетевой карты WLAN. 802.1X предоставляет и другие преимущества, включая снижение опасности появления "посредника" ("man-in-the-middle") при аутентификации, централизованное управление шифрованием ключей с ротацией ключей на базе установленной политики, а также защита от атак, осуществляемых методом перебора ключей (brute-force). (рисунок 3).

Рисунок 3. Cisco Unified Wireless Network для обеспечения безопасности класса предприятия (нажмите на рисунок, чтобы открыть в полном размере)

Централизованное управление политиками для пользователей сетей WLAN

Другим преимуществом 802.1X-аутентификации является централизованное управление группами пользователей сетей WLAN, включающее ротацию ключей на базе политик, динамическое распределение ключей, динамическое назначение VLAN и запрет SSID. Эти функции осуществляют ротацию ключей шифрования. Они также позволяют назначить пользователям определенные VLAN-сети для гарантии того, что пользователи имеют доступ только к определенным ресурсам.

После удачного проведения двусторонней аутентификации и клиент, и RADIUS-сервер генерируют одинаковые ключи шифрования, использующиеся для шифрования всех передаваемых данных. По защищенному каналу проводной локальной сети RADIUS-сервер посылает этот ключ автономной точке доступа или беспроводному контроллеру локальной сети, которые сохраняют его для клиента. В результате мы имеем ключи шифрования для каждого пользователя и каждой сессии, а продолжительность сессии определяется политикой, определенной на RADIUS-сервере. При истечении сессии или переходе клиента с одной точки доступа на другую происходит процесс повторной аутентификации, в результате которой генерируется новый ключ сессии. Повторная аутентификация проходит незаметно для пользователя.

Параметры имени/идентификатора VLAN и параметры SSID передаются на автономную точку доступа или контроллер беспроводной локальной сети вместе с ключами шифрования и таймером повторной аутентификации. После получения автономной точкой доступа или контроллером беспроводной локальной сети имени/идентификатора VLAN, назначаемого для указанного пользователя, он указывает данного пользователя в метке указанного имени/идентификатора VLAN. В случае, если точке доступа или контроллеру также передается список разрешенных SSID, точка доступа или контроллер пытаются обеспечить данного пользователя действительным SSID для доступа к сети WLAN. Если пользователь предоставляет SSID, не указанный в списке разрешенных SSID, точка доступа или контроллер беспроводной локальной сети удаляет ассоциацию с пользователем из сети WLAN.

Снижение риска атак, осуществляемых методом перебора ключей (brute-force)

Традиционные схемы WLAN на основе статических ключей шифрования легко поддаются взлому сетевыми атаками, осуществляемыми методом перебора ключей (brute-force). Атака, осуществляемая методом перебора ключей, представляет собой попытку взломщика получить ключ шифрования путем перебора, по одному значению за единицу времени. Для взлома стандартной 128-битной WEP-защиты потребуется перебрать максимум 2104 разных ключей. Использование динамических ключей шифрования стандарта 802.1X, получаемых каждым пользователем для каждой сессии, делает атаку методом перебора ключей хоть и теоретически возможной, но крайне сложной для проведения и практически бесполезной.

WPA-шифрование – Temporal Key Integrity Protocol, протокол целостности временных ключей

Cisco Unified Wireless Network поддерживает протокол TKIP, одну из составляющих WPA и стандарта IEEE 802.11i. TKIP представляет собой следующее поколение стандарта обеспечения безопасности WEP. Как и WEP, TKIP использует метод шифрования, разработанный инженером Роном Райвестом и известный как алгоритм шифрования Ron's Code 4 (RC4). Однако TKIP улучшает WEP за счет ликвидации известных уязвимостей WEP и добавления таких функций, как хэширование ключа каждого пакета, MIC и ротация широковещательных ключей.

TKIP реализует RC4-кодирование потока 128-битными ключами для шифрования и 64-битными ключами для аутентификации. За счет шифрования данных ключом, который может быть использован только предписанным пользователем этих данных, TKIP позволяет гарантировать получение передаваемых данных в открытом виде только теми, для кого они предназначены. Шифрование TKIP приводит к 280 триллионам возможных комбинаций ключей для каждого отдельного пакета данных.

В рамках Cisco Unified Wireless Network реализованы алгоритмы Cisco TKIP и WPA TKIP для автономных точек доступа Cisco Aironet, устройств Cisco Aironet и совместимых с Cisco клиентских устройств для работы с беспроводной локальной сетью. Несмотря на то, что Cisco TKIP и WPA TKIP не могут взаимодействовать друг с другом, автономные точки доступа серии Cisco Aironet могут работать одновременно в этих режимах при использовании нескольких VLAN. Системным администраторам требуется выбрать один набор TKIP-алгоритмов для активации на клиентских устройствах предприятия, поскольку клиенты не могут поддерживать оба набора TKIP-алгоритмов одновременно. Cisco рекомендует по возможности использовать для клиентских устройств и точек доступа алгоритм WPA TKIP. Контроллеры беспроводной локальной сети Cisco и простые точки доступа Cisco Aironet поддерживают только WPA TKIP.

Хэширование ключей для каждого пакета с целью снижения риска атак типа "Слабый вектор инициализации" ("Weak IV")

При использовании WEP-ключа для (де-)шифрования передаваемых данных каждый пакет включает вектор инициализации (IV), представляющий собой 24-битное поле, меняющееся с каждым пакетом. Алгоритм обновления ключей TKIP RC4 генерирует вектор на базе основного WEP-ключа. Уязвимость в реализации WEP-алгоритма RC4 позволяет создавать "слабые" векторы, дающие возможность взлома основного ключа. С помощью таких инструментов, как AirSnort, взломщик может воспользоваться данной уязвимостью путем сбора пакетов, зашифрованных одним ключом и подстановки слабых векторов инициализации для нахождения основного ключа.

TKIP содержит средства хэширования ключей, или создание ключей для каждого пакета, в целях снижения риска атак с использованием слабых векторов инициализации. При внедрении поддержки хэширования ключей как на точке доступа, так и на всех ассоциированных клиентских устройствах, отправитель данных хэширует базовый ключ с помощью вектора инициализации для создания нового ключа для каждого пакета. Обеспечивая шифрование каждого пакета своим ключом, хэширование ключа снимает вероятность определения WEP-ключа с помощью уязвимости векторов инициализации (рисунок 4).

Рисунок 4. Снижение риска атак для схемы беспроводной локальной сети с использованием WPA-802.1X EAP/TKIP (нажмите на рисунок, чтобы открыть в полном размере)

Message Integrity Check, проверка целостности сообщения для защиты от активных сетевых атак

Использование MIC позволяет избежать активных сетевых атак, нацеленных на поиск ключа шифрования, применяемого для шифрования перехваченных пакетов. Активные атаки являются комбинацией атаки методом "жонглирования битами" и взлома защиты путем замещения оригинала. При внедрении MIC как на точке доступа, так и на всех ассоциированных клиентских устройствах отправитель пакета данных добавляет несколько байт (для проверки целостности сообщения) к пакету перед его шифрованием и отправкой. При получении пакета получатель дешифрует его и проверяет байты MIC. Если байты MIC пакета соответствуют расчетным данным (рассчитываемым из функции MIC), получатель принимает пакет; в противном случае получатель уничтожает пакет.

С помощью MIC становится возможным отбрасывать пакеты, измененные злоумышленниками. Взломщики не могут воспользоваться ни атакой методом "жонглирования битами", ни активным взломом защиты путем замещения оригинала для обмана сети с целью аутентификации, поскольку продукты Cisco Aironet оснащены MIC-защитой и способны идентифицировать и уничтожать измененные пакеты.

Ротация широковещательных ключей

TKIP позволяет сетевым администраторам осуществлять ротацию как присвоенных конкретному устройству, так и широковещательных ключей, используемых для шифрования широковещательных и мультивещательных сообщений. Сетевые администраторы могут конфигурировать политики ротации широковещательных ключей для точек доступа. Поскольку статический широковещательный ключ подвержен тем же атакам, что и присвоенные конкретному устройству или статические WEP-ключи, поддерживается ротация значений ключа для широковещательных ключей, позволяющая закрыть эту уязвимость.

WPA2-шифрование – Advanced Encryption Standard, улучшенный стандарт шифрования

Cisco Unified Wireless Network поддерживает WPA2, использующий в целях обеспечения конфиденциальности и целостности данных алгоритм шифрования AES. AES – алгоритм шифрования, используемый в качестве альтернативы стандарту RC4 протоколов TKIP и WEP. AES не подвержен известным атакам и предлагает более высокий уровень шифрования, чем TKIP и WEP. AES – крайне защищенный криптографический алгоритм – текущие исследования показывают, что для взлома AES-ключа требуется 2^120 операций, и это выше современных возможностей.

AES представляет собой алгоритм блочного кодирования, который является одним из методов кодирования симметричным ключом, использующим один и тот же ключ как для шифрования, так и для дешифрования. Алгоритм использует группы бит фиксированной длины, называемые блоками. В отличие от WEP, использующего поток ключей для шифрования входного потока текстовых данных, AES шифрует биты в блоках текста, которые рассчитываются независимо друг от друга. Стандарт AES определяет размер блока AES, равный 128 битам, и позволяет выбрать один из трех вариантов длины ключа – 128, 192 и 256 бит. Ключи длиной 128 бит используются для WPA2/802.11i. Один цикл алгоритма WPA2/802.11i AES включает в себя до четырех проходов шифрования. Для алгоритма WPA2/802.11i каждый цикл повторяется десятикратно.

Для обеспечения как конфиденциальности данных, так и подлинности с алгоритмом AES используется новый режим сборки данных, называемый Counter-Mode/CBC-Mac (CCM). CCM использует AES в режиме счетчика (Counter mode, CTR) для обеспечения конфиденциальности данных, а AES использует Cipher Block Chaining Message Authentication Code (CBC-MAC) для обеспечения целостности данных. Данный тип конструкции, использующий один ключ для двух режимов (CTR и CBC-MAC) является "новой" конструкцией, одобренной NIST (специальная публикация 800-38C) и сообществом формирования стандартов (IETF RFC-3610).

Для CCM применяется 48-битный вектор инициализации. Как и TKIP, AES использует вектор инициализации способом, отличным от методов шифрования WEP. Для CCM вектор инициализации используется в качестве входных данных для процессов шифрования и дешифрования с целью снижения атак путем замещения оригинала. Также, по причине вектора инициализации, расширенного до 48 бит, время, требующееся для коллизии вектора инициализации, увеличивается экспоненциально, обеспечивая более высокий уровень защиты данных.

Рекомендуется использовать аппаратные возможности (де-)шифрования по алгоритму AES в связи с повышенной вычислительной нагрузкой, вызванной обработкой AES. Беспроводные продукты Cisco используют аппаратное шифрование по алгоритму AES. Шифрование по алгоритму AES программными средствами для нескольких клиентов одновременно приводит к повышенным требованиям к аппаратному обеспечению, например, наличия процессора уровня Pentium 2,5 ГГц для ноутбука. Если точка доступа выполняет (де-)шифрование по алгоритму AES программными средствами и обслуживает множество подключенных клиентов, скорее всего, точка доступа столкнется с падением производительности – особенно, если точка доступа не оборудована мощным процессором и большим объемом оперативной и постоянной памяти.

Развертывание WPA и WPA2

Cisco рекомендует заказчикам использовать WPA2 для клиентских устройств, предоставляющих поддержку WPA2. Несмотря на то, что WPA до сих пор считается надежным методом, а TKIP до сих пор не был взломан, Cisco рекомендует заказчикам по возможности переходить на WPA2. Поскольку WPA2 требует внесения конфигурационных изменений как для точки доступа, так и для клиентских устройств, развертывание WPA2 должно планироваться заранее. Рекомендуется переводить на новый алгоритм по возможности большее количество клиентских устройств и точек доступа одновременно для минимизации простоев сети. Удобным временем для развертывания WPA2 являются периоды развертывания, обновления и расширения беспроводной сети.

С целью упрощения перехода на WPA и WPA2 автономные точки доступа Cisco Aironet поддерживают как режим WPA-миграции (WPA Migration Mode), так и смешанный режим WPA2 (WPA2 Mixed Mode). Режим WPA-миграции – это автономная настройка точки доступа, определенная Cisco и позволяющая как WPA-, так и не WPA-клиентам ассоциироваться с точкой доступа с использованием одного и того же идентификатора SSID. Режим WPA-миграции должен быть использован в качестве временной переходной меры по причине аутентификации WEP-клиентов и, соответственно, пониженного уровня безопасности. Смешанный режим WPA2 позволяет WPA- и WPA2-клиентам сосуществовать на общем SSID. Смешанный режим WPA2 является сертифицированной Wi-Fi функцией. Смешанный режим WPA2 считается надежным, т.к. использует для шифрования как TKIP, так и AES.

Специализированные клиентские устройства WLAN могут не поддерживать AES и не поддерживать возможность обновления до AES (и WPA2). По этой причине Cisco рекомендует предприятиям продолжать использовать и развертывать WPA для таких устройств, если это уместно. Все сети должны обеспечивать как минимум WPA-защиту.

Для получения дополнительной информации ознакомьтесь с публикацией Вопросы и ответы по защищенному доступу к Wi-Fi, WPA2 и IEEE 802.11i.

Защита от сетевых атак

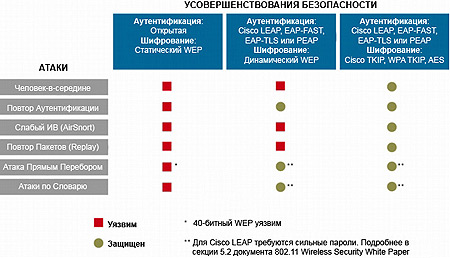

Для взлома сетей WLAN может быть использовано множество различных атак. Как WPA, так и WPA2 защищают сеть от множества сетевых атак при использовании 802.1X, типов EAP, TKIP или AES (рисунок 5).

Рисунок 5. Новые обновления безопасности снижают риск сетевых атак (нажмите на рисунок, чтобы открыть в полном размере)

Система предотвращения вторжений для сетей WLAN

Возможность обнаружения несанкционированных точек доступа, неассоциированных клиентских устройств и временных сетей без точек доступа (ad-hoc) имеет исключительное значение для обеспечения безопасности сети WLAN. Такие события создают потенциальные уязвимости в безопасности и незащищенные подключения по WLAN, подвергающие риску всю сеть. Несанкционированные (или неавторизованные) точки доступа устанавливаются сотрудниками или злоумышленниками. Неассоциированные клиентские устройства устанавливаются или сотрудниками при поиске точки доступа к WLAN, или несанкционированными взломщиками, проверяющими сеть на уязвимости. Временные сети без точек доступа (ad-hoc) – это компьютеры или устройства, подключающиеся по 802.11a/b/g непосредственно между собой, а не через разрешенную сеть WLAN.

С помощью Cisco Unified Wireless Network ИТ-менеджеры могут легко и автоматически обнаруживать, определять местоположение и снижать риск от несанкционированных точек доступа. Тщательное определение несанкционированных устройств обеспечивает повышенную защиту сети WLAN, т.к. определяет круг разрешенных клиентских станций и связывает их только с доверенными точками доступа. В дополнение к этому, ИТ-менеджеры могут использовать устройство Cisco для беспроводного определения местоположения (Cisco Wireless Location Appliance), позволяющее сформировать инфраструктуру безопасности с учетом местоположения — что еще больше повышает уровень безопасности WLAN.

Посредством Cisco Wireless Location Appliance, ИТ-сотрудники могут легко просматривать тревожные сообщения об угрозах безопасности или перемещениях объектов благодаря подробной информации и статистике расположения устройств. С их помощью можно изолировать беспроводных взломщиков, получить данные для решения проблемы, а также упростить управление устройствами. Например, можно извлечь из клиентских устройств данные для дальнейших действий – последние события и информацию о физическом расположении, где пользователи были и когда, анализ клиентского трафика, а также IP-адрес, имя пользователя, MAC-адрес, SSID и подробности об ассоциированной точке доступа. Данная функция также предоставляет богатый источник аудиторской информации, которую ИТ-сотрудники могут архивировать и просматривать в течение 30 дней или дольше с легко экспортируемыми файлами журналов.

NAC для сетей WLAN

Протокол NAC представляет собой совокупность технологий и решений, в основе которых лежит отраслевая инициатива, предложенная компанией Cisco Systems®. NAC использует возможности сетевой инфраструктуры для проверки соответствия политике безопасности всех устройств, пытающихся получить доступ к вычислительным ресурсам сети. Это позволяет ограничить ущерб от разнообразных угроз безопасности, таких как вирусы, черви и шпионское программное обеспечение. Заказчики, использующие систему NAC, могут предоставить возможность доступа к сети только удовлетворяющим условиям политики безопасности и доверенным оконечным устройствам и заблокировать доступ для всех остальных устройств. NAC, являющаяся частью решения Cisco Self-Defending Network, – это стратегия, позволяющая значительно повысить возможности сети в плане автоматического выявления и предотвращения угроз безопасности, а также адаптации к ним.

Cisco предлагает два варианта подхода к реализации NAC: NAC Appliance и NAC Framework. Наличие альтернативного выбора позволяет удовлетворить функциональные и эксплуатационные требования любой организации, независимо от того, проповедует ли она простую политику безопасности или нуждается в поддержке сложной системы безопасности, включающей в себя решения различных производителей и корпоративные средства контроля за настольными пользовательскими системами.

И решение NAC Appliance, и концепция NAC Framework обеспечивают защиту от угроз безопасности WLAN посредством проверки на предмет соответствия политикам безопасности устройств, используемых клиентами WLAN для подключения к сети. Эти решения переводят в режим карантина клиентов WLAN, не отвечающих требованиям политик безопасности, и применяют к ним сервисы "излечения" для того, чтобы в итоге обеспечить соответствие требованиям. Оба решения полностью совместимы с решением Cisco Unified Wireless Network. Дополнительную информацию о NAC для сетей WLAN можно получить в обзоре Cisco Network Admission Control for Wireless LANs Solution Overview.

Возможность автономной работы удаленных объектов при выходе из строя WAN-соединения

Автономные точки доступа Cisco Aironet поддерживают возможность автономной работы удаленных объектов. Эта возможность реализуется службой локальной аутентификации автономных точек доступа IEEE 802.1X. С помощью службы локальной аутентификации IEEE 802.1X автономные точки доступа Cisco Aironet конфигурируются для работы в качестве сервера локальной аутентификации для аутентификации беспроводных клиентов в то время, пока сервер AAA не доступен. Эта функция предоставляет защищенные услуги аутентификации для сетей WLAN удаленных офисов или филиалов, не оборудованных сервером RADIUS и службами резервной аутентификации, для доступа к локальным ресурсам, например, файл-серверам или принтерам при выходе из строя соединения распределенной сети (WAN) или сервера.

РЕЗЮМЕ

С помощью правильно настроенных и активированных функций безопасности Cisco Unified Wireless Network сетевые администраторы могут быть уверены в конфиденциальности и безопасности корпоративных данных. Это решение предоставляет сетевым администраторам тот же уровень защищенности, масштабируемости, надежности, удобства эксплуатации и управления, который они привыкли ожидать от действующих проводных локальных сетей. Cisco Unified Wireless Network полностью интегрируется в Cisco Self-Defending Network, NAC и позволяет сетевым администраторам обеспечить своим пользователям свободу и мобильность без ущерба для сетевой безопасности.

Продукты семейства Cisco Aironet, включающие в себя как автономные, так и компактные точки доступа, легко интегрируется в существующую сеть. Мобильность, простота установки и гибкость этой серии делают ее лучшим решением для организации защищенных беспроводных сетей. Помощь в развертывании предоставляется в рамках решений Cisco Total Implementation Solutions (TIS) и службой технической поддержки по программе Cisco SMARTnet®. Посмотрите, как легко можно организовать в Вашей компании защищенную беспроводную сеть на базе решений Cisco.